שימושים מתקדמים עבור Nmap

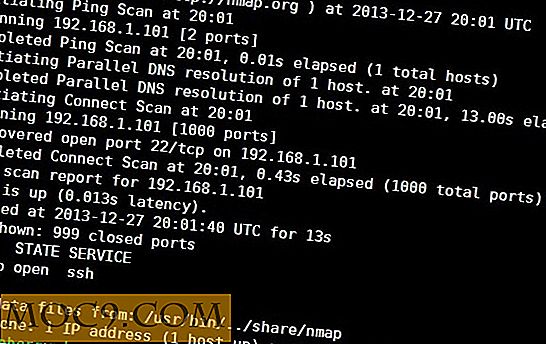

בעקבות על החלק הראשון בסדרה זו, הגיע הזמן להסתכל על כמה תכונות מתקדמות יותר של nmap . החל בסריקה בסיסית של יציאה, ניתן לקבל מידע נוסף על הסריקה על ידי הוספת הדגל -vv :

nmap -vv 192.168.1.101

הפלט ייראה בערך כך:

בחלק הראשון, בדקנו כיצד לסרוק מגוון של כתובות. יש עוד דרך לבצע את הסריקה אבל הפעם על ידי ציון מספר סיביות מתוך מסיכת רשת המשנה:

nmap 192.168.1.1/24

הפקודה הנ"ל תסרוק את כל המארחים מ -192.168.1.0 ל -192.168.1.255 ברשת בעלת מסיכת רשת של 255.255.255.0. למרות מסיכות משנה גדול יותר אפשריים (למשל 255.255.0.0 הוא / 16) זה יגרום nmap לסרוק מספר רב של המארחים, וככל הנראה יש להימנע.

כדי לקבל nmap כדי ליצור רשימה של המארחים היא תסרוק, השתמש בדגל -sL :

nmap -sL 192.168.1.1/24

במקרה זה, הפלט יהיה רשימה של כתובות (אחת בכל שורה) החל מ 192.168.1.0 וכלה ב 192.168.1.255.

אם יש מארחים ברשת שלך המתנגדים לסריקתם (למשל, שרתים עם מערכות גילוי פריצה מותקנות או סוגים מסוימים של מכשירי חומת אש), תוכל לדעת ל- nmap לדלג על כתובת מסוימת באמצעות הדגל ' -exclude . הדוגמה הבאה תסרוק את כל המארחים מ -0. ל -0.255, אך לא 192.168.1.4:

nmap 192.168.1.1/24-excllude 192.168.1.4

הִתגַנְבוּת

כאשר מחפשים יציאות פתוחות, nmap יכול להשתמש בכמה סוגים שונים של שיטת סריקה. חיבורי רשת נקבעים באמצעות פרוטוקול TCP. הוא מגדיר אילו מנות נתונים לשלוח ומה צריך להיות התשובה. כדי ליצור חיבור, מנות SYN נשלח תחילה למארח. אם היציאה פתוחה והמארח מוכן לקבל חיבורים ואז הוא עונה על ידי שליחת בחזרה מנות SYN-ACK. לאחר מכן הלקוח ישלח חבילת ACK כדי להשלים את החיבור. חיבור זה נמצא בשימוש גבוה יותר על ידי תוכנה כמו דפדפני אינטרנט ותוכניות דוא"ל. כאשר מופעל מתוך חשבון משתמש רגיל, זה בדיוק מה nmap עושה עבור כל יציאה להיות סרוקה. אם נוצר חיבור, היציאה מדווחת כפתוחה.

אבל אם nmap הוא מופעל מתוך חשבון root או באמצעות sudo, זה ברירת המחדל לסוג אחר של סריקה המכונה סריקה חצי פתוח. בתרחיש זה, nmap יוצר את חבילות ה- TCP ברמה נמוכה (במקום להשתמש במערכת ההפעלה הבסיסית כדי לעשות זאת בשמה) וכאשר הוא מקבל את ה- SYN-ACK, הוא אינו עונה עם ACK ולכן חיבור מלא הוא לא הוקמה. אבל בגלל המארח השיב עם SYN-ACK, זה אומר כי היציאה פתוחה וזמינה עבור חיבור מלא. היתרון של סריקה פתוחה למחצה היא שזה מהיר יותר וזה לא גורם לתוכנת השרת להאזין ביציאה כדי להתחבר.

באפשרותך לוודא -sS פתוחה למחצה נמצאת בשימוש על-ידי שימוש בדגל -sS . בשילוב עם -vv, אתה יכול לראות דיווח nmap השימוש שלה "SYN התגנבות סריקה" כדי לבדוק את המארח. הנה הפקודה המלאה:

sudo nmap -sS -vv 192.168.1.101

כמו כן, שים לב nmap עכשיו נותן דוח של מספר מנות גלם זה נוצר כך שהוא יכול לבצע את חצי פתוח לסרוק.

כולם נדלקו כמו עץ חג מולד

יש עוד סוג אחד של סריקה ראוי להזכיר וזה סריקה NULL וחבריה - סריקה FIN ו Xmas לסרוק. ב תקן TCP, יש קטע קטן אשר אומר יישום TCP מה לעשות אם הוא מקבל מנות עם דגלים לא נכונים. התוצאה המעשית של "חור לולאה" זה היא שכל מנות שאינן מכילות את סיביות SYN, RST או ACK יגרמו לחבילת RST שהוחזרה אם היציאה נסגרת ולא תהיה תגובה כלל אם היציאה פתוחה. nmap יכול לנצל את זה לטובתו על ידי שליחת מנות פגומים מחכה לראות אם יש תגובה.

סריקה NULL, אשר מופעלת באמצעות -sN אינו קובע כל סיביות בכותרת המנות. סריקה FIN, -sF, מגדיר את פיסת ה- TCP FIN ו- Xmas scan, -sX, קובע את דגלי FIN, PSH ו- URG. זה נקרא לסרוק את חג המולד כמו מנות עכשיו כל מוארים כמו עץ חג המולד!

אם המארח משיב בחבילת RST, היציאה נסגרת, דבר והפורט פתוח.

סיכום

כפי שאנו יכולים לראות, nmap הוא כלי רב עוצמה ו תוכנן באופן שווה עבור התגנבות או סריקה גלויה. כניסוי אחרון, נסה את הפקודה הבאה כדרך לגלות אילו מארחים חיים ברשת המקומית שלך מבלי לסרוק את המארחים בפועל, אלא רק לבקש את כתובות ה- MAC שלהם:

sudo nmap -PR -vv 192.168.1.1/24

הדגל -PR יגרום ל- nmap לבקש את כתובת ה- MAC של המארח (באמצעות ARP) -PR את המארח כחיה אם הוא מקבל תגובה.

![4 סיבות למה אתה לוקח תמונות מטושטשות [Android]](http://moc9.com/img/Blurry_Images_Android_Lights.jpg)