מה זה Tabnapping ואיך אתה יכול להגן על עצמך

האם ראית פעם דף כניסה מזויף כחלק מהונאת דיוג? הם בדרך כלל מחכים בקצה השני של קישור שמוביל אנשים לדף כניסה אמין מאוד עבור שירות פופולרי. לדוגמה, ייתכן שתראה מישהו מדבר על סרטון ב- Facebook עם קישור. אתה לוחץ על זה כדי לראות את הווידאו, אבל במקום להוביל פייסבוק, זה מוביל פייסבוק מזויף להיראות כמו זה מבקש פרטי הכניסה שלך כדי לראות את הווידאו. הרעיון הוא שאנשים חושבים שהם כבר מחוץ לפייסבוק וללכת להיכנס שוב, רק כדי למסור את פרטי הכניסה שלהם כדי scammer.

כמובן, אנשים הם wising עד סוג זה של הונאה, אז זה נהיה קשה יותר עבור scammers כדי לקבל פרטים התחברות מקישורים מזויפים. עם זאת, יש שיטה חדשה שטני של phishing באינטרנט: tabnapping.

נתפס Napping

בימים אלה הרמאים מתרחקים מן ההתקפות הישירות בתקווה הטעיית המשתמש. עכשיו הם מתמקדים לתקוף אותך כאשר אתה "על טייס אוטומטי" כאשר אתה לא משלם 100% תשומת לב. היו הרבה התקפות מגעילות בעבר, אבל החטיפה היא אחת הנבזות יותר.

הנה איך לעבוד טבלאות. מישהו מגדיר אתר שנראה נורמלי לחלוטין. בקוד האתר, הם מציבים בודק כדי לראות אם הכרטיסייה הפכה לבלתי פעילה. כרטיסיות לא פעילות הן כרטיסיות שאינך מציג כעת. אם יש לך כרטיסיות בדפדפן שלך עכשיו, כרטיסיות לא פעיל הם כל הכרטיסיות שאתה לא קורא מאמר זה ב.

משתמש מבקר באתר תמים למראה זה, ומניח ששום דבר לא בסדר איתו. לאחר מכן הם יעברו לכרטיסייה אחרת; אולי מישהו שלח אותם בפייסבוק, למשל. פירוש הדבר כי דף האינטרנט "חף מפשע" הפך פעיל, אשר מפעיל את הקוד של scammer.

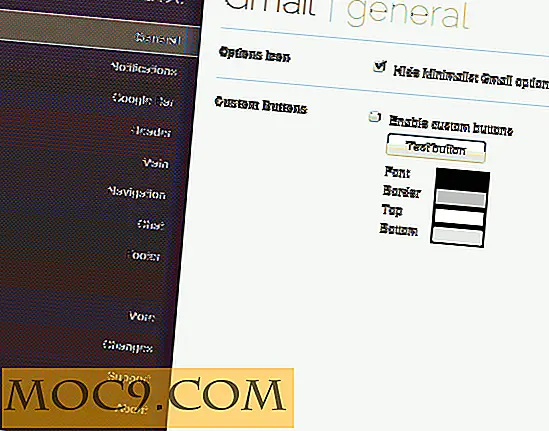

הנה מה עושה את הקוד; קודם כל, הוא מוודא שזה היה לא פעיל במשך פרק זמן מספיק, כדי לוודא שאתה כבר שכחתי את זה. לאחר שתקופת ההמתנה פג, הוא משנה תחילה את תוכן האתר לדף התחברות מזויף, Gmail, למשל. לאחר מכן הוא משנה את "favicon" של האתר, שהוא סמל התמונה הקטן שאתה רואה בכרטיסיות. הסמל של MakeTechEasier הוא הסמל "MTE" הכחול. הוא גם משנה את שם הדף מהשם המקורי למשהו כמו "Gmail: דוא"ל מ- Google".

מה שעושה הוא ליצור דף כמעט זהה לדף ההתחברות של Gmail. אם אתה לוקח מבט ארוך, קשה על הכרטיסייה, אתה יכול לזהות משהו לא בסדר מיד. כמובן, בגלל שאתה עטוף בחיי היומיום שלך, אתה לא שם לב לזה. לאחר מכן אתה זוכר שעליך לשלוח את הודעת האימייל הזו לחבר שלך, כך שתעבור לכרטיסייה "Gmail" שאינה פעילה. אה, אבל Gmail רשם אותך ודורש שוב פרטי התחברות. איזו טרחה! בואו ניכנס שוב את פרטי הכניסה. פעולה זו משלימה את התקפת החטיפה.

אם אתה רוצה לראות הדגמה חיה של tabnapping בדפדפן שלך, פתח דף זה על הכרטיסייה בכרטיסייה חדשה. אפשר טעינה מלאה של דף האינטרנט. לשוב חזרה למאמר זה ולצפות בכרטיסייה tabnapping למשך חמש שניות. לאחר חמש שניות, זה יהיה "קסם" להפוך לשונית Gmail מזויפת.

אמנם זה רק הדגמה, ואין דף כניסה מזויף של Gmail כדי להערים עליך, אתה יכול לדמיין כמה משכנע זה יהיה אם היה פרט מושלם Gmail דף הכניסה על הכרטיסייה. זה מראה את אורכי הרמאים יכול ללכת לקבל את הפרטים שלך.

שמירה על כרטיסיות בדיוג

כל זה נשמע מאוד מפחיד, ובצדק. הרעיון כי כל הכרטיסיות שלך יכול morph לתוך מתקפת פישינג משכנע הוא מדאיג מאוד! למרבה המזל, בעוד הרמאים יכולים לשנות את התוכן ואת הכרטיסייה מידע להיראות זהה לשירות רשמי, יש דבר אחד הם מעולם לא הצליחו להעתיק בצורה מושלמת - את כתובת האתר של הדף.

כמובן, הרמאים ניסו כמיטב יכולתם עם כתובות אתרים שנראים כמעט כמו הדבר האמיתי. עם זאת, מילה למילה העתקה של כתובת האתר הוא בלתי אפשרי לעשות הוא הדרך העיקרית שלך כדי להבין את דף הכניסה טוב מ רע. אם אתה מציג דף כניסה מכל סיבה שהיא, בדוק את כתובת האתר. אם זה נראה חשוד, כגון כתובת מפותלת או שהוא חסר תעודת "https", אל תשתמש בו! סגור אותו, פתח כרטיסייה חדשה וניווט אל העסקה האמיתית משם. הנה דוגמה לכרטיסייה פייסבוק אותנטית, ואת התכונות המגדירות שלה:

מפחיד, אבל לא נגלה

Tabnapping היא אחת השיטות הרעות יותר של הונאת משתמשים, preying על כרטיסיות בשימוש והרגל שלנו לא לבדוק דפים כבר השתמשנו עבור הונאות. על ידי טיפול כאשר אתה נכנס, אתה יכול למנוע tabnapping ולשמור על המידע שלך בטוח.

האם היית, או כמעט, קורבן לחטוף? מה דעתך על הטריק המרושע הזה? האם אתה חושב שזה היה להונות אותך בהצלחה אם נתקלת בו? תן לנו לדעת את ההערות.