מדריך למתחילים לשימוש ב- nmap

nmap הוא כלי סריקה ברשת אשר ניתן להשתמש עבור מגוון שלם של משימות גילוי רשת כולל סריקת יציאות, ספירת שירות טביעת אצבע OS.

כדי להתקין nmap על השימוש אובונטו או Raspbian:

sudo apt-get להתקין nmap

עבור גירסאות לינוקס שמשתמשות ב- yum, כמו Fedora, הפעל זאת כשורש:

ימ להתקין nmap - -

הפנייה הפשוטה ביותר היא רק לספק שם מארח או כתובת IP של מחשב שברצונך לסרוק. nmap יסרוק את ההתקן כדי לראות אילו יציאות פתוחות. לדוגמה:

nmap 192.168.1.101

כל חיבורי TCP / IP משתמשים במספר יציאה כדי לזהות באופן ייחודי כל שירות רשת. לדוגמה, חיבורי דפדפן אינטרנט מבוצעים ביציאה 80; הודעות דוא"ל נשלחות ביציאה 25 והורדו ביציאה 110; חיבורי פגז מאובטח נעשים ביציאה 22; וכולי. כאשר nmap עושה סריקה יציאת, זה מראה אילו יציאות פתוחות ויכולת לקבל חיבורים. בתורו, זה מציין אילו שירותים פועלים במחשב המרוחק.

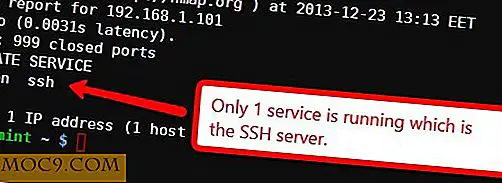

מנקודת מבט ביטחונית, פחות שירותים אשר פועלים על המארח, בטוח יותר הוא. הסיבה לכך היא כי יש פחות "חורים" כי תוקף יכול להשתמש כדי לנסות לגשת למכונה. זוהי גם דרך שימושית לביצוע בדיקה ראשונית כדי לראות אם שירות פועל (וקבלת חיבורים). סריקה מהירה של שרת אובונטו שלי נראית כך:

כדי לגלות איזו תוכנה מספקת את השרת מאחורי כל היציאות הפתוחות, השתמש באפשרות -sV :

nmap -sV 192.168.1.101

הנה התוצאות של פטל פטל:

nmap גילתה נכון כי שרת OpenSSH נמצא בשימוש כדי לספק שירות SSH ב- Pi. הכלי גם מציין כי פי פועל לינוקס!

nmap הוא מסוגל לבצע זיהוי מערכת הפעלה מתקדמת באמצעות אפשרות -O . עבור זיהוי מערכת ההפעלה, nmap צריך להיות מופעל עם הרשאות שורש. לאובונטו ולרספיאן:

sudo nmap -O 192.168.1.43

הנה פלט מתוך סריקה שבוצעה נגד מחשב Windows XP:

אם ברצונך לסרוק יותר ממארח אחד בכל פעם, nmap מאפשר לך לציין כתובות מרובות או להשתמש בטווחי כתובות. כדי לסרוק יותר ממארח אחד, פשוט הוסף כתובות נוספות לרשימת הפרמטרים (כאשר כל אחת מהן מופרדת באמצעות רווח). לדוגמה, כדי לסרוק את היציאות הפתוחות ב- 192.168.1.1, 192.168.1.4 ו- 192.168.1.43, השתמש ב:

nmap 192.168.1.1 192.168.1.4 192.168.1.43

כדי לציין טווח כתובות, השתמש בסמל המקף. לדוגמה, כדי לסרוק את חמשת המארחים הראשונים ברשת שלך, תוכל להשתמש ב:

nmap 192.168.1.1-5

הפלט ייראה כך:

המארח הראשון שנמצא הוא הנתב שסופק על ידי ספק שירותי האינטרנט שלי (על כתובת 192.168.1.1) והשני הוא שלי פטל פייס (ב 192.168.1.4).

ספר בישול וסיכום

למרות nmap הוא פשוט לשימוש, הוא מציע מגוון רחב של תכונות מתקדמות. החלק הבא בסדרה זו יגע בכמה מהשימושים המתקדמים יותר, אך בסגירה זו תמצא רשימה קצרה של פקודות אחרות שיכולות להיות שימושיות:

כדי לבדוק אם יציאה מסוימת היא שימוש פתוח -p ולאחר מכן מספר היציאה או שם היציאה, לדוגמה:

nmap -p ssh 192.168.1.4

זה יכול להיות משולב עם הדגל -sV כדי לקבוע את הגירסה של התוכנה המצורפת לנמל זה:

nmap -p ssh -sV 192.168.1.4

כדי לגלות אילו המארחים חיים ברשת שלך, השתמש בדגל -sn . זה יהיה רק ping המארחים שצוין בטווח הכתובת. לדוגמה:

nmap -sn 192.168.1.1-254

בתור מילה סותרת של אזהרה, אל תפעיל סריקות נגד המארחים שאתה לא שולט או יש לך רשות לסרוק. סריקה מוגזמת יכולה להתפרש כהתקפה או להפריע לשירותים שלא לצורך.

אשראי תמונה: סיבים שרת רשת על ידי BigStockPhoto